金山安全:打补丁封端口对防治勒索病毒作用有限

【环球网科技 记者王楠】5月12日20:00左右WannaCry勒索病毒登陆并袭击中国。截至目前,已有央企、医院、学校、能源、政府机关等在内的主机受损严重,虽然中央网信办对外称传播的速度放缓,但恐慌还在持续。

针对WannaCry的来袭,各家反病毒及网络安全厂商都在彻夜奋战,积极行动。目前看到大家的主要手段有两种:首先是关闭445端口;其次是打补丁。

“这两种方法都比较被动,而且作用和效果有限。”记者在第一时间联络金山安全后,其大数据中心负责人这样说。

只打补丁封端口无法彻底根治勒索者

为什么此次WannaCry勒索病毒全球传播如此迅猛?金山安全大数据中心的负责人指出,主要的原因是病毒制作者利用的漏洞等级高、危害大。

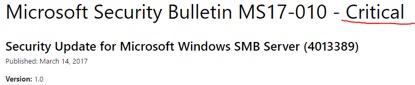

首先是:此次WanaCry勒索病毒利用了MS17-010中的SMB协议漏洞, 该协议漏洞在微软的官方漏洞披露中定义为最高严重级别, 而且利用能力为“可远程执行恶意代码”。

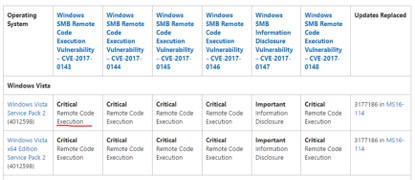

更为关键的是该漏洞的影响,基本覆盖了所有Windows操作系统。

其次的原因为:虽然微软在本年度3月份已经发布了这一漏洞的补丁,但恶意软件制作者充分利用了人们打补丁延迟的时机, 并且有演练的推进了全球漏洞扫描采样, 确认了此漏洞目前尚未修补的情况, 从而非常精准有效的发动了一次全球规模的勒索袭击。

那么是否打完补丁就万事大吉了?

截至目前,市场中有模有样的各类厂商推出了各类的免疫工具、修补工具、应急工具甚至是查杀工具。这些工具的核心功能就是帮助用户打补丁。“打补丁是必要的,但打补丁只能降低中招的几率和传播的能力,并不能彻底根治”。金山安全的专家说:“没有人敢对外承诺:打了补丁,就能彻底预防勒索者病毒”。有些工具,有不少毫无用处——这是金山安全针对各类工具进行测试后得出的最直观结论。

封445端口有没有用呢?

“445是无辜的。”金山安全的专家介绍说:445端口作为文件共享和打印机共享经常使用的端口, 在企业内部使用程度非常高。 但本次事件利用的是SMB协议漏洞, 而不是开着445就一定会借此传播。虽然 SMB使用了445, 但445端口是无辜的。 很多企业为了图方便, 直接封闭了445端口。封闭445端口,可以减少或降低局域网内WannaCry这些蠕虫病毒的传播性,但无法解决单一主机是否中勒索者病毒的问题,更谈不上彻底根治。

“毫秒级主防”模式是抵御勒索者的法宝

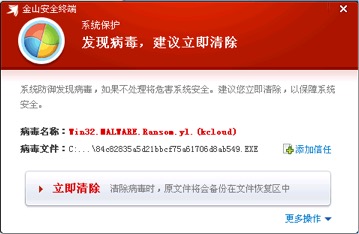

“猛烈的第一波用户响应,我们金山扛住了。”金山安全的业务负责人李元向记者介绍说。数据显示:截至目前,金山安全尚无一个企业级及客户端用户安装产品后,遭受WannaCry勒索病毒的侵害。

金山安全能取得如此优异的战绩,主要的原因来自两个:首先是从2015年开始,金山安全就在钻研勒索者病毒的防御方案。其针对勒索者病毒研究的基于HIPS的“主动防御与加固”技术,可以毫秒级处置并关闭勒索者病毒的侵害行为。正是因为有这样的自有专利技术,才支持金山安全协助用户达成了遏制WannaCry勒索者病毒侵害的第一阶段目标。

第二个原因则来自于金山安全的快速响应。从5月12日晚上20:00至今,金山安全已经火线奋战了接近72小时。从产品、技术、运维人员在内的金山安全全体人员一直在彻夜奋斗,他们先后形成了各类安全检测和防御的工具,并在不同客户的不同环境中进行多样的测试,力保万无一失。

“我们可以查杀处置的是勒索者病毒已有的和未来可能出现的整个家族,而不仅仅是WannaCry一种。”金山安全说,他们可防御的数量众多、形态各异的勒索者软件家族及其变种中,既包括发现最早的CTB-Locker,也包括曾大规模爆发并兴风作浪的Locky,更有包括Cerber、Crysis、CryptoLocker、CryptoWall、Jigsaw、KeRanger、LeChiffre、TeslaCrypt、TorrentLocker、ZCryptor等等在内的勒索者病毒。

本次WannaCry勒索者病毒的爆发,是近10年中国所面对的最大的网络安全大事件。对国内的反病毒软件厂商来说,WannaCry勒索者病毒就是一块试金石,用来检验产品是否可以支持用户实现防御,产品技术是否过关。而在本次事件爆发后,有不少厂商露出了之前频繁炒作、不重视产品与技术的原形。

在采访中金山安全的负责人再次表示:针对WanaCry不必过分恐慌,有好的产品就能有强的防御。在WanaCry侵袭中国用户时,我们愿意站在用户身边,时刻保障安全。

原标题:金山安全:打补丁封端口对防治勒索病毒作用有限

京公网安备 11040202120016号

京公网安备 11040202120016号